Sieć 5G jest już wdrażana od lat i operatorzy komórkowi ciągle nie mogą pochwalić się jej zasięgiem w wielu miejscach....

Czytaj więcej

9 narzędzi No-Code, które powinieneś wypróbować

Wstęp Świat wokół nas się zmienia, a sposób, w jaki robimy rzeczy, musi się zmieniać wraz z nim. W tym...

Czytaj więcej

Dobra zabawa – ciekawe gry dla programistów

W programistycznym świecie można uczyć się i jednocześnie mieć z tego niezłą frajdę. Postanowiliśmy bliżej przyjrzeć się grą, które z...

Czytaj więcej

20+ Niezwykle użytecznych rozszerzeń Google Chrome

Rozszerzenia, aplikacje i motywy pozwalają spersonalizować przeglądarkę do możliwie najefektywniejszej pracy. Rozszerzenia dają niezwykle wiele możliwości pomocy przy pracy, skupieniu...

Czytaj więcej

Już za trzy tygodnie iPhone 14. Czy Apple nie rozczaruje?

Apple przygotowuje się do wydania nowego smartfona - tym razem to iPhone 14. Firma planuje pokazać najnowszy telefon podczas swojego...

Czytaj więcej

Brakuje miejsca na dysku w laptopie? Sprawdź dysk online i inne opcje

Po zakupie laptopa często okazuje się - czasami nawet już po kilku miesiącach - że nie zapewnia on wystarczającej ilości...

Czytaj więcej

Wydatki firm na IT rosną – nawet gdy mamy podwyższone ryzyko recesji

Nawet gdy rynek jest niestabilny wydatki firm na technologie i innowacje rosną. Dla wielu biznesów rozwój technologiczny jest kluczowy i...

Czytaj więcej

Bitcoin ma większe szanse na 10 tys. dol. niż na 30 tys. dol. – wyniki ankiety

W ostatnich miesiącach Bitcoin znacznie stracił na wartości. Obecna wycena ok. 20 tys. dol. jest o 70% niższa niż dotychczasowy...

Czytaj więcej

7 sposobów na drastyczne skrócenie czasu przeglądu kodu

Computer programmer photo created by pressfoto - www.freepik.com Przeglądy kodu mogą być bolesne. Inżynierowie oprogramowania często skarżą się, że proces...

Czytaj więcej

Aż 71% produktywnych specjalistów gra w Wordle

Firma OSlash, oferująca usługę do skracania adresów URL, przeprowadziła interesujące badanie wśród 1000 pracowników zdalnych. Chciała dowiedzieć się co sprawia,...

Czytaj więcej

Z czego tak naprawdę składa się metaverse?

Jak dotąd już ponad 120 mld dol. przeznaczono na inwestycje pod hasłem metaverse. W dodatku 79% konsumentów aktywnych w wirtualnym...

Czytaj więcej

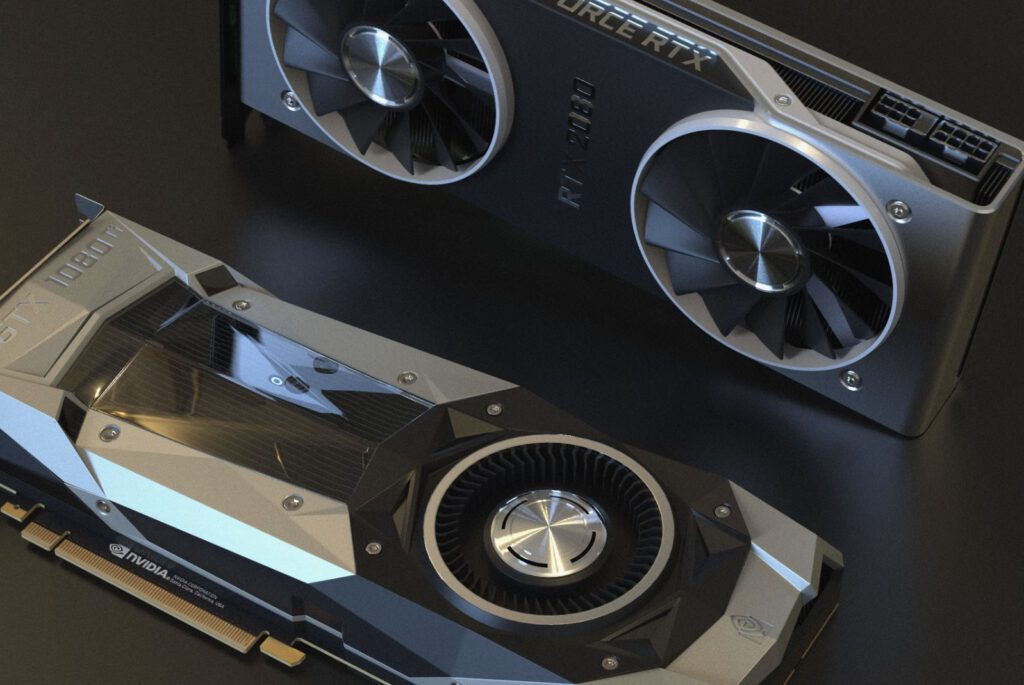

Dlaczego karty graficzne są drogie? Już potaniały!

Wiele osób zastanawia się dlaczego karty graficzne są tak drogie. Powodów jest kilka, ale warto wiedzieć już teraz, że w...

Czytaj więcej

Spam marnuje setki godzin pracy każdego roku

Spam to duże zagrożenie nie tylko dla bezpieczeństwa, ale też produktywności. Wiadomości e-mail będące spamem są postrzegane jako coś więcej...

Czytaj więcej

Tesla podobno wynajęła firmę PR do monitorowania pracowników na Facebooku

Narzędzia do monitorowania mediów mogą być wykorzystywane do wielu różnych praktyk. Firma konsultingowa i PR miała monitorować interakcje pracowników Tesli...

Czytaj więcej

Co warto wiedzieć o handlu społecznościowym?

Social commerce, czyli handel społecznościowy, staje się coraz ważniejszy dla firm sprzedających w internecie. Kupowanie produktów przez internet zyskuje na...

Czytaj więcej